Software Forense: Tudo o que Você Precisa Saber Sobre Computação Forense

Quando uma pessoa comum escuta a frase “computação forense” ou “informática forense”, uma imagem de um indivíduo sombrio que usa óculos espelhados imediatamente vem à mente. Mas será isso realmente uma representação precisa do que a computação forense realmente é? A resposta é não, como você poderá ver em breve neste artigo.

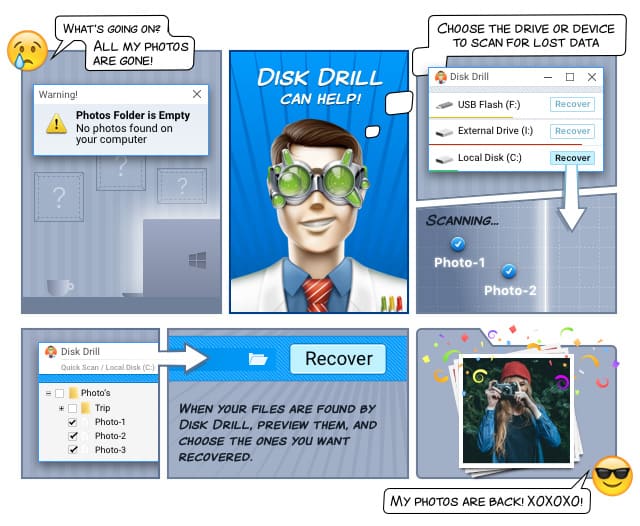

Mesmo que as mesmas ferramentas usadas por um verdadeiro especialista em computação forense sejam usadas por sua contraparte underground, a essência da computação forense é a recuperação e preservação de dados. Se você já usou uma ferramenta de recuperação de dados para computador, como o Disk Drill, para recuperar arquivos perdidos do seu computador, você já tem uma ideia aproximada sobre um aspecto dos aspectos da ciência da computação forense e sobre como é a vida de um investigador forense digital. Neste artigo, você vai conhecer mais sobre isto.

Definição de Computação Forense

A Techopedia define computação forense como “o processo de descoberta e interpretação de dados eletrônicos”. O objetivo principal deste processo é “preservar qualquer evidência em sua forma mais original ao realizar uma investigação estruturada, coletando, identificando e validando a informação digital com a finalidade de reconstruir eventos passados”.

Em outras palavras, a computação forense é um ramo da mesma antiga ciência forense que você conhece dos antigos programas de crimes da TV. Você sabe como acontece: um homicídio horrível é cometido. Os policiais chegam na cena com o investigador chefe liderando o grupo em seu Ford Galaxie 500. Assim que saem de seus veículos, alguém grite “Não toque nada! Precisamos de todas as provas que possamos encontrar”.

De volta a realidade, tais evidências poderia ser um diário de uma pessoa ou uma impressão digital em um copo de água. Contudo, atualmente, existem as evidências que são metadados digitais, arquivos de log, endereços de IP e pedaços de fragmentos de zeros e uns. Alguns dos primeiros crimes digitais podem ser rastreados até o final da década de 1970 e início dos anos 80. Naqueles dias, a segurança e a privacidade do computador eram temas de interesse para apenas um grupo muito pequeno de geeks e inovadores.

O grande ponto de virada ocorreu em 1978 com o ato “Florida Computer Crimes Act”, que reconheceu os primeiros crimes cibernéticos nos Estados Unidos e adicionou uma legislação contra a exclusão ou modificação não autorizada de dados informáticos. Outros atos, como o US Federal Drug Fraud and Abuse Act de 1986 e o British Computer Misuse Act de 1990, seguiram logo depois disso.

Antes da chegada do novo milênio, a discussão ainda girava principalmente em torno do reconhecimento de crimes de computador como sérios riscos para a segurança pessoal, organizacional e nacional. A partir de 2000, surgiu a necessidade de padronização, que levou à produção das “Melhores Práticas para Computação Forense” e a publicação do padrão ISO 17025 pelo Grupo de Trabalho Científico de Evidências Digitais (SWGDE).

Esses padrões e guias ajudaram a estabelecer um conjunto de práticas recomendadas para especialistas em informática forense e levaram empresas de informática forense a criarem soluções de software capazes de recuperar dados de um computador para atender às demandas complexas da nova era.

Um típico processo forense tem vários estágios distintos: apreensão, aquisição forense, análise e a produção de um relatório baseado nos dados coletados. Existem softwares gratuitos que funcionam como ferramentas forenses, bem como softwares pagos. Uma lista de ferramentas de computação forense pode ser encontrada mais adiante neste artigo.

Sub-Ramos da Computação Forense

Os especialistas em informática forense trabalham tanto para o setor privado quanto para o setor público. Com o setor público, seu trabalho geralmente é apoiar ou refutar uma hipótese diante de tribunais criminais ou civis. O pão e a manteiga dos investigadores forenses do setor privado são investigações corporativas e investigações de intrusão.

À medida que a complexidade da tecnologia moderna aumenta, os especialistas em informática forense frequentemente se concentram em um ou vários sub-ramos da computação forense a fim de obter conhecimentos especializados. O forense digital normalmente é dividido de acordo com o tipo de dispositivos envolvidos. Os principais ramos são computadores, dispositivos móveis, rede, análise de dados e banco de dados.

O ramo que mais cresceu nos últimos anos foi o de dispositivos móveis. À medida que as pessoas substituem laptops e desktops por smartphones e tablets, a necessidade de softwares forense para celulares capazes de recuperar dados apagados aumenta drasticamente.

Ferramentas e Equipamentos da Computação Forense

Para descrever algumas das várias ferramentas forenses de computador usadas por especialistas e investigadores em informática, vamos imaginar uma cena de crime envolvendo pornografia infantil armazenada em um computador pessoal. Na maioria dos casos, os pesquisadores primeiro removeriam o disco rígido do PC e o conectariam em um dispositivo de bloqueio de gravação de hardware. Esse dispositivo torna completamente impossível alterar o conteúdo do disco rígido de qualquer maneira, permitindo que os pesquisadores capturem e visualizem o conteúdo do disco.

PROTEGGA UTILIZA AS FERRAMENTAS DE DETECÇÃO FORÊNCIAS COMPUTADORAS MAIS MODERNAS

Uma cópia muito precisa do disco pode ser feita com uma variedade de ferramentas especializadas. Existem excelentes e enormes frameworks e softwares para computação forense, além de inúmeros aplicativos menores. O primeiro grupo inclui o Digital Forensics Framework, o Open Computer Forensics Architecture, o CAINE (Computer Aided Investigative Environment), o X-Ways Forensics, o SANS Investigative Forensics Toolkit (SIFT), EnCase, The Sleuth Kit, Llibforensics, Volatility, The Coroner’s Toolkit, Oxygen Forensic Suite, o Computer Online Forensic Evidence Extractor (COFEE), HELIX3 ou Cellebrite UFED.

Essas grandes soluções de software e suítes forenses incluem uma ampla gama de serviços de dados forenses em um único pacote. No entanto, muitos especialistas forenses preferem criar as suas próprias caixas de ferramentas personalizadas a partir de ferramentas e utilitários individuais que atendem exatamente às suas necessidades e preferências. As opções são abundantes para cada etapa do processo de recuperação de dados forenses, incluindo análise forense de disco rígido e análise forense de sistemas de arquivos.

A captura de dados pode ser feita com a ajuda do EnCase Forensic Imager, FTK Imager, Live RAM Capturer ou Disk2vhd da Microsoft. Os e-mails são analisados com ferramentas como EDB Viewer, Mail Viewer ou MBOX Viewer. Algumas ferramentas são feitas especificamente para certos sistemas operacionais, enquanto outras suportam múltiplas plataformas. Ferramentas populares para Mac OS X incluem Disk Arbitrator, Volafox e ChainBreaker, que analisa a estrutura keychain e extrai informações do usuário. Não há necessidade em dizer que nenhuma analista forense pode ocorrer sem uma grande variedade de ferramentas de análise de internet, como o Dumpzilla do Busindre, o Chrome Session Parser, o IEPassView, o OperaPassView e o Web Page Saver da Magnet Forensics.

Características das Ferramentas Forenses Profissionais

As características das ferramentas forenses profissionais variam muito de acordo com o aspecto da análise forense que elas se destinam e ao mercado alvo delas. Geralmente, grandes suítes de software forense devem ser capazes de fazer o seguinte:

- Oferecer suporte hash de todos os arquivos, o que permite a filtragem comparativa

- Hash completo do disco para poder confirmar que os dados não foram alterados (normalmente uma ferramenta é usada para adquirir e outra é usada para confirmar o hash do disco)

- Localizadores de caminho exatos

- Registro de hora e datas

- Incluir um recurso de aquisição

- Pesquisa e filtragem de itens

- A capacidade de carregar backups do iOS e analisar seus dados

Em comparação com as agências de aplicação da lei, as empresas geralmente não estão preocupadas com a captura da memória volátil RAM. Eles pretendem sempre adquirir as provas para investigação privada e/ou para entregar a justiça. Eles geralmente também não estão interessados na capacidade de visualização.

Principais Fornecedores de Software Forense

O campo de software de análise forense é repleto de empresas inovadoras e prolíficas, que estão prontas para ampliar a sua operação. Os grandes fornecedores de software forense tendem a aparecer em grandes encontros industriais, como a High Tech Crime Investigation Association Conference. Existem muitas dessas conferências em toda a América do Norte.

Vejamos alguns dos fornecedores de software forense mais prolíficos e seus produtos.

BlackBag Technologies https://www.blackbagtech.com

O BlackLight da BlackBag é a principal ferramenta forense para Mac no mercado atualmente e custa aproximadamente U$2600. O BlackLight foi lançado há 5 anos como ferramenta forense para Mac. Porém, se tornou também uma boa ferramenta de análise e exame para Windows. Ele também é capaz de analisar todos os dispositivos iOS, bem como, dispositivos Android. No entanto, não é capaz de analisar dispositivos BlackBerry. Uma coisa que o Blacklight não faz por conta própria é a aquisição forense de bits para clones de bits. Eles têm uma ferramenta adicional para isso chamada MacQuisition.

O MacQuisition executa uma versão simplificada do iOS 10 e custa mais ou menos U$1000 por causa do licenciamento da Apple. Ele faz um bom trabalho em descobrir criptografia e juntar unidades de fusão em um único volume.

AccessData https://accessdata.com

O AccessData é o fornecedor líder de E-Discovery e Computação Forense para Desktops e Dispositivos Móveis para empresas, escritórios de advocacia e agências governamentais. Suas soluções de computação forense incluem o Forensic ToolKit (FTK), que fornece processamento abrangente e indexação adiantada, de modo que a filtragem e a busca sejam realizadas de forma mais rápida do que qualquer outra solução no mercado.

A empresa é conhecida por suas ferramentas forenses para dispositivos móveis, incluindo o Mobile Phone Examiner Plus (MPE+) e nFIELD. O primeiro permite que os examinadores forenses de dispositivos móveis coletem rapidamente, identifiquem facilmente e obtenham os principais dados que outras soluções não conseguem. O último é uma solução ágil que permite aos usuários realizar aquisições lógicas e físicas de todos os dispositivos móveis compatíveis com MPE+ em apenas 5 etapas.

Guidance Software https://www.guidancesoftware.com

A Guidance Software, fundada em 1997, desenvolve o EnCase Forensic Software, que é uma ferramenta forense para PC, que tem sido o pilar da computação forense há mais de uma década. A ferramenta se tornou manchete em 2002 quando foi usada no julgamento do assassinato de David Westerfield para examinar os computadores dele para encontrar evidências de pornografia infantil e quando foi usada pela polícia francesa para descobrir e-mails importantes de Richard Colvin Reid, também conhecido como o Shoe Bomber.

O EnCase Forensic Software é capaz de aquisições, restauração de disco rígido (clonagem de bit a bit e fazer um HDD clonado), completar uma investigação detalhada em nível de disco e gerar relatórios extensivos, entre muitas outras coisas.

Magnet Forensics https://www.magnetforensics.com

Desenvolvido por um ex-policial e programador, a Magnet Forensics é uma plataforma de investigação digital completa usada por mais de 3.000 agências e organizações de todo o mundo. Inicialmente, começou como uma ferramenta exclusivamente para a Internet, mas agora se expandiu para se tornar um conjunto forense completo. O Magnet Forensics pode fazer aquisições físicas de dados de celulares onde possível (a maioria dos Android e iPhone 4 e abaixo, e BlackBerry). Essas aquisições físicas podem ser carregadas em ferramentas como o Cellebrite.

X-Ways https://www.x-ways.net

O X-Ways é uma ferramenta nova no mundo forense, mas a empresa está rapidamente se tornando popular devido à sua velocidade de inovação. Desenvolvido por uma equipe de engenheiros alemães, as ferramentas forenses da X-Ways fazem um trabalho fantástico quando se trata de imagens de disco, clonagem de disco, reconstrução de RAID virtual, análise de unidade de rede remota, acesso à RAM remota, acesso a armazenamento em nuvem e muito mais. A desvantagem é que ela exige experiência para usar.

Cellebrite https://www.cellebrite.com

Uma subsidiária da Sun Corporation do Japão, a Cellebrite Mobile Synchronization é uma empresa israelense que é considerada líder quando se trata de software forense para celulares. Sua principal ferramenta vem com um preço muito alto, cerca de U$12.000 e uma licença anual em torno de U$4.000. Com o preço alto vem um serviço de alto nível que fornece uma visão profunda dos dispositivos móveis através da Plataforma Forense Digital Unificada da Cellebrite.

CERT

CERT significa equipes de resposta de emergência do computador. Nos Estados Unidos, a organização foi criada em 2003 para proteger a infraestrutura da Internet do país contra ataques cibernéticos. Eles desenvolveram várias ferramentas usadas pelas autoridades policiais, incluindo CERT Triage Tools. As Triage Tools são usadas para capturar RAM e fazer aquisições na cena. O produto também inclui uma extensão GNU Debugger chamada “explorável” que é capaz de classificar os erros de aplicativos Linux por sua gravidade. Atualmente, o CERT Triage Tools está sendo desenvolvido publicamente no GitHub.

Uso do Disk Drill na Recuperação de Dados Forense

O Disk Drill é uma ferramenta comprovada de recuperação de dados que foi utilizada com sucesso por inúmeros usuários de todo o mundo para recuperar documentos, imagens, arquivos de vídeo e outros tipos de dados de uma variedade de dispositivos de armazenamento diferentes.

Seu Companheiro para a Recuperação de Arquivos Excluídos

A CleverFiles, a empresa que está por trás da Disk Drill, está atualmente trabalhando em uma nova versão do software, que incluirá uma variedade de ferramentas forenses úteis. Espera-se que este próximo jogador no mercado forense traga ao mundo forense a sua experiência de usuário já estabelecida e caracterizada por um alto grau de polimento da interface de usuário e uma notável facilidade de uso.