Software Forense Tutto quello che devi sapere sull’informatica forense

Quando una persona sente la frase “informatica forense“, viene immediatamente in mente l’immagine di una figura oscura che indossa occhiali specchiati. Ma è una rappresentazione davvero accurata di quello che è l’informatica forense e la scientifica? Non è così, come scoprirai presto in questo articolo.

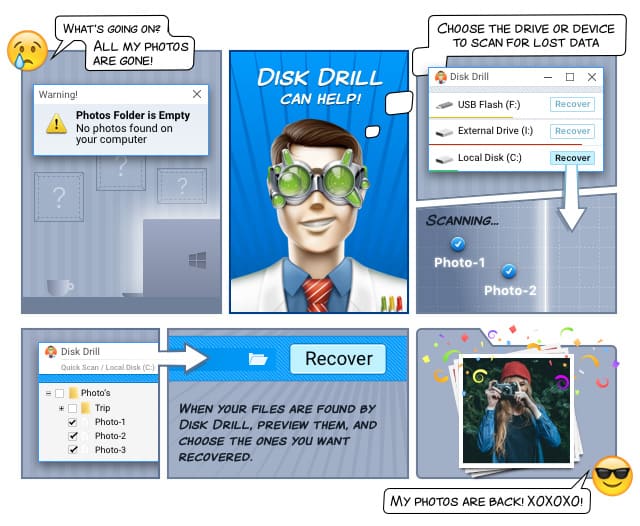

Anche se gli stessi strumenti utilizzati da un vero esperto di informatica forense sono gli stessi utilizzati dal suo o dalla sua controparte sotterranea, l’essenza della forense digitale è il recupero e la conservazione dei dati. Se hai mai utilizzato uno strumento di recupero dati per computer, come Disk Drill, per recuperare i file persi dal computer, hai già un’approssimativa idea di uno degli aspetti della scienza informatica forense e la vita di un investigatore forense di computer. In questo articolo, imparerai il resto.

Definizione di informatica forense

Techopedia definisce l’informatica forense come “il processo di scoperta e interpretazione dei dati elettronici”. L’obiettivo principale di questo processo è quello di “conservare qualsiasi prova nella sua forma più originale, eseguendo un’inchiesta strutturata raccogliendo, identificando e convalidando le informazioni digitali allo scopo di ricostruire gli eventi passati”.

In altre parole, l’informatica forense è un ramo della stessa vecchia scientifica che hai conosciuto da vecchi programmi televisivi sulla criminalità. Sai come di solito avvengono le cose: viene commesso un omicidio orrendo. Gli agenti di polizia arrivano sulla scena del crimine con il capo investigatore che la sua Ford Galaxi 500. Appena usciti dai loro veicoli, qualcuno grida “Non toccate nulla! Abbiamo bisogno di ogni pezzo di prova che possiamo trovare”.

Tempo fa, tali prove sarebbero state spesso un diario di qualcuno o un’impronta digitale su un bicchiere d’acqua. Oggi sono i metadati digitali, i file di registro, gli indirizzi IP e pezzi rimanenti di 1 e 0. Alcuni dei primi crimini digitali possono essere ricondotti alla fine degli anni ’70 e agli inizi degli anni ’80. Al tempo, la sicurezza informatica e la privacy erano oggetto di interesse solo per un piccolo gruppo di esperti e innovatori.

Una svolta importante è avvenuta nel 1978, con la 1978 Florida Computer Crimes Act, che ha riconosciuto i primi crimini informatici negli Stati Uniti e ha incluso la legislazione contro la cancellazione o la modifica di dati informatici non autorizzati. Altri atti, come la US Federal Computer Fraud and Abuse Act of 1986 e la British Computer Misuse Act of 1990, sono seguite poco dopo.

Prima dell’avvento del nuovo millennio, la discussione ha continuato a ruotare intorno alla necessità di riconoscere i crimini informatici come gravi minacce alla sicurezza personale, organizzativa e nazionale. Dal 2000 è nata una nuova esigenza di standardizzazione che ha portato alla produzione del “Best Practices for Computer Forensics” e alla pubblicazione dello standard ISO 17025 da parte gruppo di lavoro scientifico sulle prove digitali (SWGDE).

Queste norme e guide hanno contribuito a stabilire una serie di migliori pratiche per gli specialisti di informatica forense per seguire e innescare la produzione, da parte delle compagnie di informatica forense, di soluzioni software per il recupero dati forense che possano soddisfare le complesse esigenze dell’età moderna.

Il tipico processo forense prevede diversi stadi distinti: il sequestro, l’acquisizione forense, l’analisi e la produzione di una relazione basata sui dati raccolti. Ci sono speciali software e strumenti forensi gratuiti software a pagamento per ogni fase dell’indagine. Un elenco di strumenti per l’attività forense digitale si trova più avanti in questo articolo.

Sottogruppi di Informatica Forense

Gli specialisti di informatica forense si occupano del settore privato o del settore pubblico. Con il settore pubblico, il loro lavoro è solitamente quello di sostenere o confutare ipotesi davanti ai tribunali criminali o civili. Il pane e il burro degli investigatori forensi del settore privato sono indagini aziendali e indagini sulle intrusioni.

Dato l’aumento della complessità della tecnologia moderna, gli specialisti di informatica forense spesso si concentrano su uno o più sottogruppi di forense digitale, per acquisire conoscenze di livello esperto. L’attività forense digitale è generalmente suddivisa in base al tipo di dispositivi coinvolti. Le principali branche dell’analisi forense sono quella informatica, per dispositivi mobili, di rete, analisi dei dati forensi e dei database.

Il solo ramo che ha visto la maggiore crescita negli ultimi anni è la l’analisi forense dei dispositivi mobili. Poiché le persone sostituiscono computer portatili e computer desktop con smartphone e tablet, la necessità di un software forense per il recupero di dati forensi da telefoni cellulari aumenta drammaticamente.

Strumenti e attrezzature per l’informatica forense

Per descrivere alcuni dei molti strumenti informatici forensi utilizzati da ricercatori e specialisti, immaginiamo una scena di criminalità che coinvolga della pornografia infantile memorizzata su un personal computer. Nella maggior parte dei casi, gli investigatori dovrebbero prima rimuovere l’HDD del PC e collegarlo a un dispositivo di blocco di scrittura hardware. Tale dispositivo rende completamente impossibile modificare in alcun modo il contenuto dell’HDD permettendo agli investigatori di catturare e visualizzare in anteprima il contenuto del disco.

PROTEGGA UTILIZZA I PIÙ MODERNI STRUMENTI DI RILEVAZIONE FORENSIC DEL COMPUTER

Un’accurata copia del disco può essere fatta con una varietà di strumenti specializzati. Ci sono grandi framework forensi digitali e soluzioni software, insieme a innumerevoli utilità minori. Il primo gruppo comprende Digital Forensics Framework, Open Computer Forensics Architecture, CAINE (Computer Aided Investigative Environment), X-Ways Forensics, SANS Investigative Forensics Toolkit (SIFT), EnCase, The Sleuth Kit, Llibforensics, Volatility, The Coroner’s Toolkit, Oxygen Forensic Suite, Computer Online Forensic Evidence Extractor (COFEE), HELIX3, o Cellebrite UFED.

Queste grandi soluzioni software e suite forensi comprendono una vasta gamma di servizi dati forensi in un singolo pacchetto. Tuttavia, molti specialisti e professionisti preferiscono costruire le proprie toolbox personalizzate da strumenti e utility individuali che soddisfano esattamente le loro esigenze e preferenze. Le opzioni sono abbondanti per ogni fase del processo di recupero dati forense, tra cui l’analisi forense del disco rigido e l’analisi forense dei file system.

La cattura di dati può essere eseguita con l’aiuto di EnCase Forensic Imager, FTK Imager, Live Capturer RAM o Disk2vhd di Microsoft. Le email vengono analizzate con strumenti come EDB Viewer, Mail Viewer o MBOX Viewer. Alcuni strumenti sono stati creati specificamente per l’individuazione su specifici sistemi operativi, mentre altri supportano più piattaforme. Gli strumenti più popolari per Mac OS X includono Disk Arbitrator, Volafox e ChainBreaker, che analizza la struttura del portachiavi e estrae le informazioni dell’utente. Inutile dire che nessun analista forense può esser tale senza avere un notevole assortimento di strumenti di analisi internet, tra cui Dumpzilla di Busindre, Chrome Session Parser, IEPassView, OperaPassView, e Web Page Saver da Magnet Forensics.

Caratteristiche degli strumenti forensi Professionali

Le caratteristiche degli strumenti forensi professionali variano notevolmente a seconda di quale aspetto dell’analisi forense ci si rivolge e quale mercato. Generalmente, le grandi suite di software forense devono essere in grado di fare quanto segue:

- Supporto per hashing di tutti i file, che consente un filtraggio comparato

- Hashing totale completo del disco deve essere in grado di confermare che i dati non siano stati modificati (di solito uno strumento è utilizzato per acquisire ed un altro viene utilizzato per confermare l’hash del disco)

- Indicatori di percorso esatti

- Orari e date chiare

- Deve includere una funzionalità di acquisizione

- Ricerca e filtraggio di oggetti

- Capacità di caricare i backup di iOS e di analizzare i loro dati

Rispetto alle agenzie governative, le aziende non sono di solito interessate alle acquisizioni volatili di RAM. Vogliono acquisire le prove per indagini private e/o passare all’applicazione della legge. Di solito non sono interessati all’abilità di anteprima.

I principali fornitori di software forense

Il campo del software per l’analisi forense è pieno di prolifici innovatori e società software già esistenti pronte ad espandere il loro funzionamento. I grandi fornitori di software forense tendono a comparire in grandi riunioni industriali, come la High Tech Crime Investigation Association Conference, ma ci sono molte di queste conferenze in tutta l’America del Nord.

Diamo un’occhiata a alcuni dei fornitori di software forensi più prolifici e alcuni dei loro prodotti.

BlackBag Technologies https://www.blackbagtech.com

BlackLight di BlackBag è il primo strumento forense per Mac sul mercato e costa circa 2600 dollari. BlackLight è partito 5 anni fa, sviluppando uno strumento forense per Mac. È anche ormai diventato un buono strumento per esaminare Windows. Analizzerà tutti i dispositivi iOS e Android. Tuttavia, non è in grado di analizzare i dispositivi BlackBerry. Una cosa che Blacklight non fa da solo è l’acquisizione forense bit per bit. Per questo ce uno strumento aggiuntivo chiamato MacQuisition.

MacQuisition gestisce una versione ridotta di iOS 10 e costa oltre $ 1000 USD a causa della concessione di licenze a Apple. Fa un ottimo lavoro per scoprire la crittografia e può unire dischi fusion in un unico volume.

AccessData https://accessdata.com

AccessData è il fornitore leader di E-Discovery, Computer e Mobile Device Forensics per società, studi legali e agenzie governative. Le soluzioni forensi digitali includono Forensic ToolKit (FTK), che fornisce una elaborazione completa e un’indicizzazione chiara, per filtrare e cercare più velocemente di qualsiasi altra soluzione sul mercato.

La società è molto conosciuta per gli strumenti mobili forensi, tra cui Mobile Phone Examiner Plus (MPE +) e nFIELD. Il primo consente agli esaminatori forensi mobili di raccogliere, identificare ed ottenere efficacemente i dati chiave delle altre soluzioni mancanti. Quest’ultimo è una soluzione agile che consente agli utenti di eseguire acquisizioni logiche e fisiche di tutti i dispositivi mobili che supportano MPE+ in soli 5 passaggi.

Guidance Software https://www.guidancesoftware.com

Guidance Software, fondata nel 1997, sviluppa EnCase Forensic Software, strumento forense per PC, diventato pilastro forense per oltre un decennio. Lo strumento ha toccato il suo apice nel 2002 quando è stato utilizzato nel processo di omicidio di David Westerfield per esaminare i suoi computer alla ricerca di prove di pornografia infantile e quando la polizia francese ha usato EnCase per scoprire le email di Richard Colvin Reid, noto anche come Shoe Bomber.

EnCase Forensic Software è in grado di acquisire, ripristinare l’unità disco rigido (clonare bit per bit e creare un HDD clonato), completare un investigazione su disco e produrre un report esteso, tra le altre cose.

Magnet Forensics https://www.magnetforensics.com

Sviluppato da un ex poliziotto e programmatore, Magnet Forensics è una piattaforma completa di indagine digitale utilizzata da oltre 3.000 agenzie e organizzazioni in tutto il mondo. Originariamente, sviluppato solo come strumento Internet, ma è stato ormai ampliato per diventare una suite forense completa. Magnetic Forensics può acquisire dati fisici da telefoni, dove possibile (la maggior parte di Android e iPhone 4 e successivi, e BlackBerry). Queste acquisizioni fisiche possono poi essere caricate in strumenti come Cellebrite.

X-Ways https://www.x-ways.net

X-Ways è relativamente un nuovo arrivato nella forensi, ma la società sta rapidamente diventando popolare per via della sua velocità di innovazione. Sviluppati da un team di ingegneri tedeschi, gli strumenti forensi di X-Ways fanno un lavoro fantastico quando si tratta di imaging disco, clonazione del disco, ricostruzione virtuale RAID, analisi di unità remota di rete, accesso remoto RAM, accesso in memoria cloud e altro ancora. Il lato negativo è che richiede una notevole esperienza per utilizzarlo.

Cellebrite https://www.cellebrite.com

Una filiale della Sun Corporation Giappone, Cellebrite Mobile Synchronization è un’azienda israeliana che è considerata leader nel settore del software forense mobile. Il loro prestigioso strumento mobile viene fornito con un prezzo molto alto di $12.000 USD e una licenza annuale di circa $4000. Con il prezzo elevato va un servizio di alto livello che fornisce una visione approfondita dei dispositivi mobili attraverso la piattaforma Unified Digital Forensics di Cellebrite.

CERT

CERT rappresenta i team di risposta alle emergenze. Negli Stati Uniti, l’organizzazione è stata istituita nel 2003 per proteggere l’infrastruttura Internet nazionale contro gli attacchi informatici. Hanno sviluppato diversi strumenti utilizzati dalle forze dell’ordine, tra cui CERT Triage Tools. Gli strumenti Triage sono utilizzati per catturare RAM e fare acquisizioni sul posto. Il prodotto include anche un’estensione GNU Debugger chiamata “exploitable” che è in grado di classificare i bug di applicazioni Linux per la loro gravità. Attualmente, CERT Triage Tools viene pubblicamente sviluppato su GitHub.

Disk Drill compete sul Recupero Forense dei Dati

Disk Drill è un collaudato strumento per il recupero dati che è stato utilizzato con successo da innumerevoli utenti di tutto il mondo per recuperare documenti, immagini, file video e altri tipi di dati da differenti dispositivi di memorizzazione.

CleverFiles, la società dietro Disk Drill, sta attualmente lavorando su una nuova versione del software, che include un assortimento di utili strumenti forensi. L’aspettativa di queste nuovo player sul mercato forense è quella di portare la propria esperienza-utente caratterizzata un interfaccia utente chiara e di notevole facilità di utilizzo.